Contenidos en este artículo

Gestionar el riesgo en la seguridad de la información en tu empresa es un reto al que te enfrentas a diario. Por ello es importante que establezcas un plan de acción que te ayude a determinar cuáles son las amenazas que están afectando la seguridad de los datos y los procesos de producción internos.

Aquí te dejamos 3 pasos claves para actuar proactivamente en la seguridad de la información.

Identificación de Vulnerabilidades

Lo primero que debes hacer para identificar una vulnerabilidad es conocer el origen de la misma ¿es una amenaza interna o externa? La primera obedece a las transferencias de archivos maliciosos a través de USB y por error humano del equipo interno.

El segundo se debe a los ataques de hackers, recuerda que todos los dispositivos conectados en la red pueden ser rastreados y alterados si no cuentan con la debida seguridad.

Una vez identificado el origen de la vulnerabilidad, tienes que determinar cuáles son sus activos de información valiosos, indagar sobre qué amenazas pueden estar relacionadas con esos activos y establecer qué impacto podría tener la posible pérdida de confiabilidad, integridad y disponibilidad para cada activo de información.

Estimación de Gestionar el Riesgo en la Seguridad de la Información

Antes de hacer una estimación de riesgos en la seguridad hay que aclarar algunos conceptos básicos que te ayudarán a determinar qué tan alto es el riesgo para el activo una vez que explote la amenaza. Estos son:

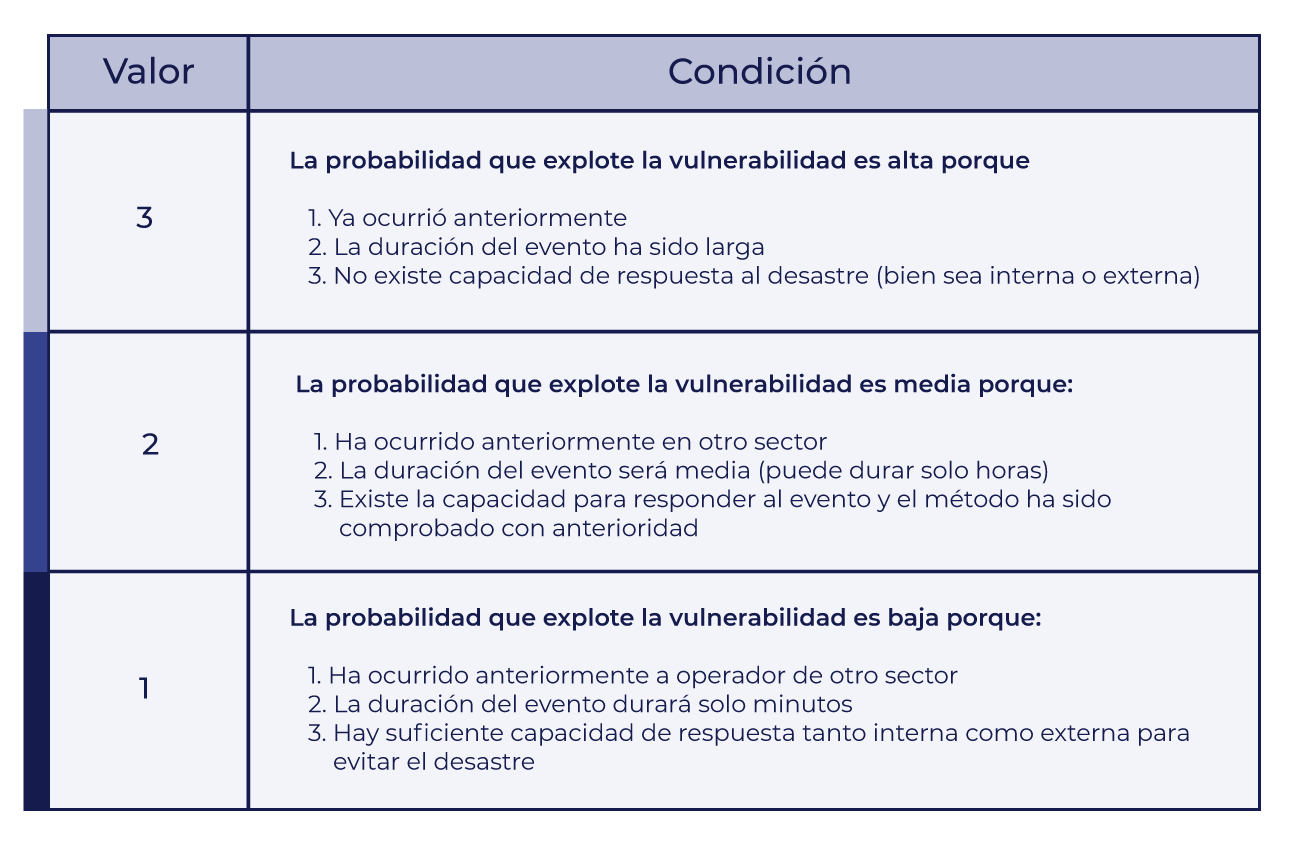

- Probabilidad: mide la ocurrencia del evento en comparación a los antecedentes del mismo, la duración y la capacidad del operador del evento o la respuesta tanto interna como externa.

- Criticidad: hace referencia al impacto que sufrirían los activos afectados.

El criterio para aplicar la estimación de riesgos en la seguridad de la información, debe contemplarse de la siguiente forma

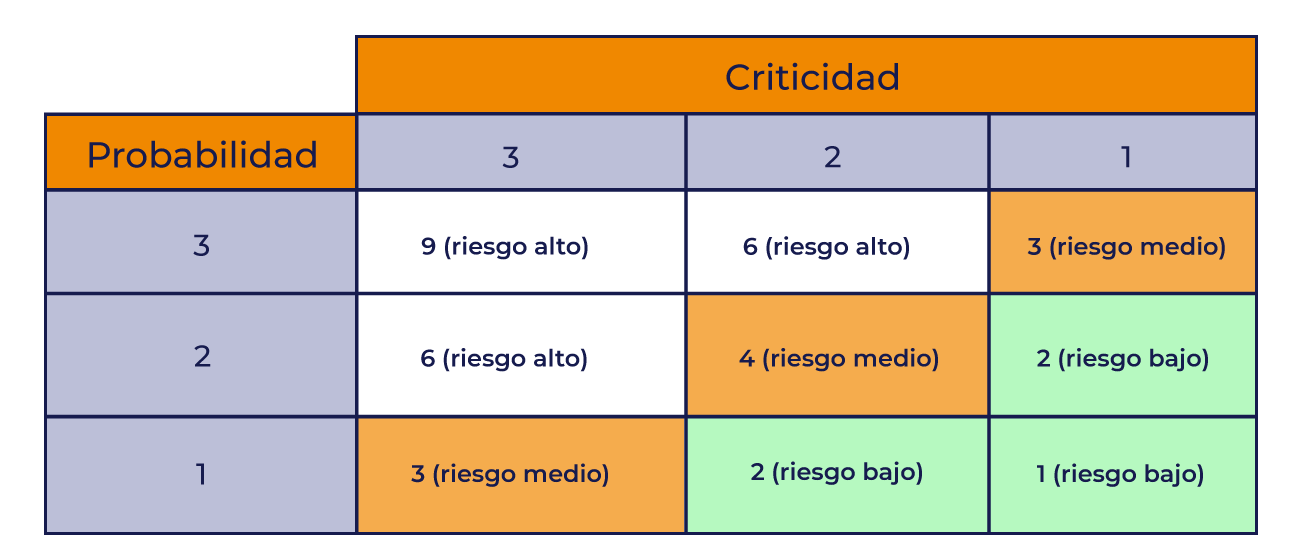

Para hacer la estimación de riesgos tienes que aplicar la siguiente fórmula:

Probabilidad de riesgo X Criticidad = Riesgo

Conocer qué tan peligrosa puede ser una vulnerabilidad te ayudará a establecer las medidas correctivas adecuadas.

Medidas correctivas, control y seguimiento para gestionar el riesgo en la seguridad de la información

Una vez identificados los riesgos y estimada la posibilidad de ocurrencia, es fundamental establecer medidas correctivas. Así lograrás minimizar el impacto que pudiera generar cada amenaza, además de estar preparado para reaccionar a tiempo y evitar mayores problemas.

Ya establecidas o aplicadas las medidas correctivas, es fundamental realizar un control y seguimiento, siguiendo los protocolos sugeridos en los respectivos reglamentos. Algunos de estos son ISO 27001, ISO 27038 y COBIT. Este paso te ayuda a maximizar la eficacia del plan.

Ante cualquier amenaza que afecte la seguridad de tus datos e información, el plan deberá ser:

- Identificar de vulnerabilidades

- Estimar de riesgos

- Controlar y dar seguimiento de las amenazas

Actúa de forma preventiva y en cumplimiento. En Cercal podemos ayudarte ¡Contáctanos a nuestro correo electrónico!

Fundamentos de la Seguridad de la Información: Un Pilar en la Era Digital

La seguridad de la información es fundamental en la era digital. Constituye la base para proteger datos contra accesos no autorizados, alteraciones o destrucciones indebidas.

Su importancia radica en la preservación de la confidencialidad, integridad y disponibilidad de la información. Estos tres pilares son esenciales para cualquier organización que busque proteger su capital informativo.

Claudia Velasco

CEO Cercal Group

“La seguridad de la información no es solo una práctica, es una cultura empresarial necesaria.”

La confidencialidad asegura que la información solo sea accesible para aquellos autorizados. Esto se logra mediante controles de acceso y encriptación de datos. La integridad, por otro lado, garantiza que la información se mantenga precisa y completa. Se protege mediante el control de versiones y sumas de verificación.

La disponibilidad se refiere a que la información esté accesible cuando se necesite. Se logra a través de sistemas redundantes y planes de recuperación ante desastres.

Implementar una estrategia sólida de seguridad de la información no solo protege contra amenazas externas e internas, sino que también cumple con regulaciones legales y normativas. Esto no solo evita sanciones, sino que también fortalece la reputación de la empresa.

En un mundo donde los datos son un activo valioso, una gestión eficaz de la seguridad de la información es indispensable.

Amenazas y Vulnerabilidades: Entendiendo los Riesgos en la Seguridad de la Información

En la era digital, la seguridad de la información es más que una necesidad; es un imperativo. Las organizaciones enfrentan amenazas crecientes que buscan explotar cualquier debilidad. La protección efectiva de los datos no solo salvaguarda la información crítica, sino que también preserva la integridad operativa de la empresa.

- Phishing y Engaño Social: Estas tácticas manipulan a los usuarios para obtener información confidencial. Los atacantes se disfrazan de entidades confiables, engañando a los usuarios para que revelen datos sensibles.

- Malware y Ransomware: Softwares maliciosos diseñados para infiltrarse y dañar sistemas. El ransomware, en particular, bloquea el acceso a los datos del usuario hasta que se paga un rescate.

- Ataques de Fuerza Bruta: Intentos repetitivos para adivinar contraseñas o claves. Estos ataques explotan sistemas con políticas de seguridad débiles, accediendo a información sensible.

- Vulnerabilidades de Software: Defectos en el software que pueden ser explotados por hackers. Mantener los sistemas actualizados y parcheados es crucial para protegerse contra estas amenazas.

- Brechas de Datos: Incidentes donde la información confidencial se expone a entidades no autorizadas. Pueden ser devastadoras, resultando en pérdidas financieras significativas y daño reputacional.

La comprensión y el manejo del riesgo efectivo de estas amenazas son fundamentales para una estrategia de seguridad de la información robusta. Las organizaciones deben estar siempre alerta y preparadas para enfrentar estos desafíos.

Normativas y Regulaciones: El Marco Legal de la Seguridad

La seguridad de la información es un terreno donde la normativa y la regulación juegan un papel crucial. Estas normativas no solo establecen el marco para la protección de datos personales, sino que también definen las responsabilidades de las organizaciones en la gestión de seguridad y la seguridad informática.

El cumplimiento de estas normativas es esencial para garantizar que las medidas de seguridad implementadas sean efectivas y estén alineadas con los estándares internacionales.

John Doe

Raúl Quevedo

“En el mundo digital, la protección de datos es la columna vertebral de la confianza del cliente.”

Normativas Clave en la Seguridad de la Información

- GDPR (Reglamento General de Protección de Datos): Establece directrices para la recopilación y procesamiento de datos personales de individuos dentro de la UE. Requiere que las organizaciones protejan los datos personales y la privacidad de los ciudadanos de la UE para transacciones que ocurren dentro de los estados miembros de la UE.

- ISO 27001: Es un estándar internacional que describe cómo gestionar la seguridad de la información. Proporciona un conjunto de requisitos para los sistemas de gestión de seguridad de la información (SGSI).

- HIPAA (Ley de Portabilidad y Responsabilidad de Seguros de Salud en EE. UU.): Protege la privacidad de los datos de salud, exigiendo medidas de seguridad para proteger la información médica.

- PCI DSS (Estándar de Seguridad de Datos para la Industria de Tarjetas de Pago): Diseñado para asegurar que todas las empresas que procesan, almacenan o transmiten información de tarjetas de crédito mantengan un entorno seguro.

Estas normativas y regulaciones son fundamentales en la definición de las medidas preventivas, la gestión de riesgos, y la implementación de sistemas de gestión y sistemas informáticos seguros.

La seguridad digital no solo es una cuestión técnica, sino también cuestiones de seguridad o una cuestión de cumplimiento normativo. Asegurando que las personas autorizadas manejen adecuadamente los datos confidenciales y que las organizaciones mantengan la confianza de sus clientes y socios.

Implementación Efectiva: Estrategias y Mejores Prácticas en Seguridad de la Información

La implementación de una política de seguridad robusta es crucial para proteger los datos almacenados en cualquier organización. Esta política debe incluir controles de seguridad física y lógica, diseñados para salvaguardar tanto el hardware como la información digital.

La seguridad lógica se centra en proteger los datos sensibles y confidenciales mediante el control de accesos y la encriptación de datos.

Una estrategia de seguridad efectiva comienza con un análisis de riesgos meticuloso. Este análisis identifica y evalúa los riesgos de seguridad potenciales, permitiendo a la organización implementar mecanismos de seguridad adecuados.

La creación de copias de seguridad regulares es una parte esencial de esta estrategia, asegurando que los datos puedan ser recuperados en caso de incidentes de seguridad, como ataques de ingeniería social o brechas de datos.

Estrategias de Seguridad de la Información

- Estrategias de Seguridad: Desarrollar y mantener una política de seguridad que abarque tanto la seguridad física como la lógica.

- Protección de Datos: Implementar controles de seguridad rigurosos para proteger datos confidenciales y sensibles.

- Análisis de Riesgos: Realizar evaluaciones periódicas para identificar y mitigar riesgos de seguridad.

- Copias de Seguridad: Mantener copias de seguridad actualizadas de la base de datos para garantizar la integridad de los datos almacenados.

La inversión en estas estrategias no solo protege los activos valiosos de una empresa, sino que también puede ahorrar millones de dólares en pérdidas potenciales y fortalecer la confianza en la seguridad social de la información.

Beneficios Tangibles: El Valor Añadido de una Seguridad de la Información Robusta

Una seguridad de la información robusta no solo protege los activos digitales, sino que también aporta beneficios tangibles que pueden impulsar el éxito y la sostenibilidad de una organización.

La implementación de seguridad adecuada y sistemas de seguridad bien estructurados son inversiones que generan un retorno significativo, más allá de la mera prevención de ataques de seguridad.

Beneficios de una Seguridad Robusta

- Confianza del Cliente: La implementación de medidas de seguridad sólidas y políticas de seguridad transparentes fortalece la confianza del cliente. Los clientes se sienten más seguros al saber que sus datos críticos están protegidos.

- Resiliencia ante Eventos de Seguridad: Un equipo de seguridad competente y una gestión del riesgo efectiva minimizan el impacto de los eventos de seguridad. La capacidad para recuperarse rápidamente de un ataque de seguridad mantiene la continuidad del negocio.

- Cumplimiento Normativo: Cumplir con los requisitos legales y normativos no solo evita sanciones, sino que también eleva el grado de seguridad de la organización. Esto es crucial para operar en mercados regulados y mantener una reputación sólida.

- Protección contra Pérdida de Datos: La pérdida de datos puede ser devastadora. La implementación de sistemas de seguridad y bases de datos robustos, junto con un acceso físico controlado, asegura que los datos críticos estén seguros y sean recuperables.

- Ventaja Competitiva: Las organizaciones con un alto nivel de seguridad de la información se diferencian de la competencia. La seguridad robusta puede ser un punto de venta único, especialmente en industrias donde la protección de datos es primordial.

Una estrategia de seguridad de la información bien definida y ejecutada no solo protege contra los tipos de riesgos y amenazas actuales. Sino que también posiciona a la organización para un crecimiento y éxito sostenidos. La seguridad de la información es una inversión en el futuro de la empresa.

Cercal Group: Innovando en Seguridad de la Información

En Cercal Group, entendemos que la seguridad de la información es un pilar fundamental para la continuidad operacional de cualquier entidad. Nuestros servicios están diseñados para proteger a las organizaciones de las amenazas informáticas, garantizando la integridad, confidencialidad y disponibilidad de sus documentos electrónicos y sistemas interconectados.

Nuestro equipo de respuesta, compuesto por analistas sénior de seguridad y consultores sénior de seguridad, está altamente capacitado para implementar soluciones de seguridad que no solo cumplen con los requisitos legales, sino que también se alinean con las necesidades específicas de cada cliente.

69%

Organizaciones que sufrieron incidentes de seguridad.

14.2%

Crecimiento estimado en Seguridad de Datos para 2023.

16.9%

Crecimiento estimado en Privacidad de Datos para 2023.

Entendemos que cada organización es única, y por eso ofrecemos un enfoque personalizado, asegurando que las entidades autorizadas tengan el control y la visibilidad necesarios para tomar decisiones informadas.

Conscientes de los daños reputacionales que pueden surgir de incidentes de seguridad, implementamos medidas de contención proactivas y sistemas de monitoreo avanzados.

Nuestros servicios de seguridad cibernética están en constante evolución, adaptándose a las nuevas amenazas y aprovechando las últimas herramientas de control para prevenir la pérdida de información valiosa.

En Cercal Group, no solo nos enfocamos en la prevención y respuesta ante riesgos informáticos. Sino que también nos dedicamos a capacitar a la alta gerencia con certificados digitales y al personal clave en las mejores prácticas de seguridad.

Esto asegura una comprensión profunda de la importancia de la seguridad de la información en todos los niveles de la organización, fortaleciendo la postura de seguridad desde dentro hacia fuera.

Conclusión

En el ámbito de seguridad de la información y la ciberseguridad, la arquitectura de seguridad se ha convertido en un componente esencial para proteger los datos confidenciales y asegurar operaciones seguras.

La prevención de riesgos y la administración del riesgo son fundamentales en este proceso, donde un análisis de matriz de riesgo genera una comprensión profunda de las vulnerabilidades y amenazas potenciales.

La ciberseguridad perimetral, aunque robusta, no es suficiente por sí sola en el panorama actual de amenazas. Por ello, la estrategia de ciberseguridad debe ser integral, abarcando no solo la protección perimetral sino también la detección interna y la respuesta rápida.

Desde la ciberseguridad de 2010 hasta hoy, hemos visto una evolución significativa en las tácticas y estrategias empleadas. Mediante prevención de pérdida de acuerdo a la Superintendencia de Seguridad Social.

Los temas de ciberseguridad ahora requieren un enfoque holístico, considerando tanto la tecnología como el factor humano. Aunque las medidas implementadas pueden reducir significativamente el riesgo, siempre existe un riesgo residual que debe ser gestionado y mitigado.

Las soluciones de seguridad de la información infalibles son un ideal, pero en la práctica, la ciberseguridad es un juego de constante adaptación y mejora, donde la vigilancia y la innovación son claves para mantenerse un paso adelante de los adversarios.

One thought on “3 Pasos Claves para Gestionar el Riesgo en la Seguridad de la Información”